Недавно Microsoft объявила, что после официального выпуска версии 1803 (RS4) на рынок выйдет более 20 моделей ПК с Windows 10 Home и Pro в режиме S Mode, а организации смогут развертывать в нем издание Enterprise. Сегодня я расскажу о том, как работает S Mode в Windows 10, а вы сможете попробовать его на практике, воспользовавшись готовыми политиками WDAC или настроив их самостоятельно.

[+] Сегодня в программе

Что такое S Mode и в чем разница с изданием S

Microsoft относительно недавно начала экспериментировать с этим вариантом поставки Windows 10, поэтому история вопроса короткая.

Издание Windows 10 S

Изначально Microsoft сделала отдельное издание Windows 10 S, и в мае 2017 года компания выпустила свой Surface Laptop с этим изданием на борту. Доподлинно неизвестно, что скрывается за буквой “S”, но можно предположить Security.

В этом издании можно запускать только приложения из Магазина, а также классические программы, входящие в состав Windows, но не все. В черный список попали исполняемые файлы, с помощью которых можно запустить вредоносный код или нарушить нормальную работу системы: cmd, powershell, mshta, wmic, cscript, wscript, regedit и т.д.

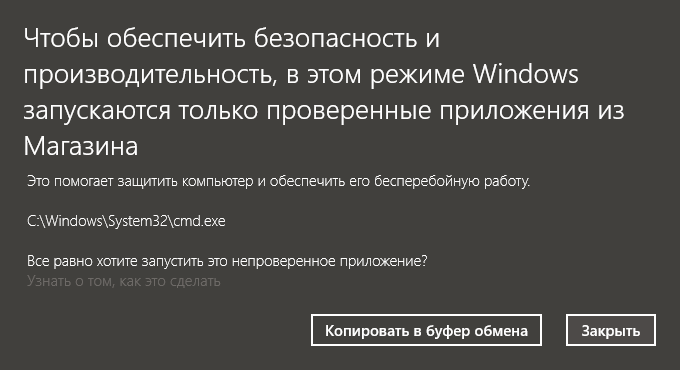

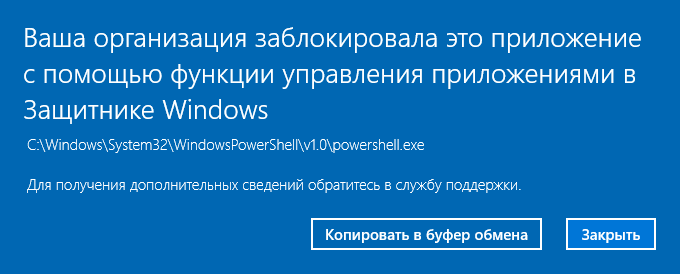

При попытке запустить заблокированное приложение появляется такое окно:

В издании S ссылка «Узнать…» ведет в магазин, где можно обновиться до обычного издания.

Кому нужна такая Windows

Осенью 2017 года Microsoft анонсировала устройства вендоров, а заодно изобрела новый ужасный термин для целевой аудитории – Firstline Workers. По версии компании, это два миллиарда неких людей, которые являются первой точкой контакта между их работодателем и клиентами.

Журналист Brad Sams опубликовал полученную от Microsoft статистику переходов с издания S до обычного на устройствах вендоров (апгрейд был бесплатным).

- 60% остались на S

- Из перешедших на обычное издание, 60% сделали это в первые сутки

- Из не перешедших на обычное издание в первые семь дней, 83% остались на S

Трудно поверить, что 6 из 10 человек устроил столь ограниченный режим, но это были устройства из нижнего ценового сегмента (в статистику не попали владельцы Surface Laptop). Поэтому сведения основаны на не самых опытных пользователях или наоборот, слишком опытных ;) Но очевидно, что потенциальная аудитория у такого подхода есть, и она вполне пересекается с типичными жертвами вредоносного и кривого ПО.

S Mode

Первоначально Microsoft планировала сделать бесплатным обновление издания S до обычного Home, но брать $49 за переход на Pro. Этой весной компания сменила стратегию. Начиная с версии 1803 вместо отдельного издания будет просто режим S, который можно бесплатно отключить на всех изданиях и получить обычную Windows 10, будь то Pro или Home.

Видимо, со временем S Mode станет основным в новых компьютерах с Windows. И платное отключение ограничений лишь вызвало бы гнев владельцев новых ПК, не подозревавших о подвохе. Я считаю новый подход более разумным.

S Mode в действии

Я отдаю себе отчет, что подавляющее большинство читателей этого блога такая Windows не устроит. Но ведь интересно же попробовать :) Загнать себя в S Mode вы можете за минуту на любом издании.

- Загрузите ZIP-архив и распакуйте файл SIPolicy.p7b в любое место

- Скопируйте файл в папку C:\Windows\System32\CodeIntegrity

- Перезагрузите систему и запустите любое стороннее приложение

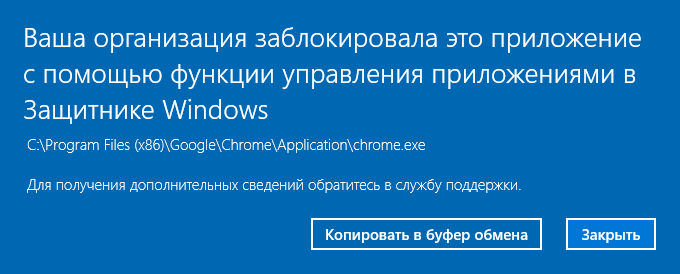

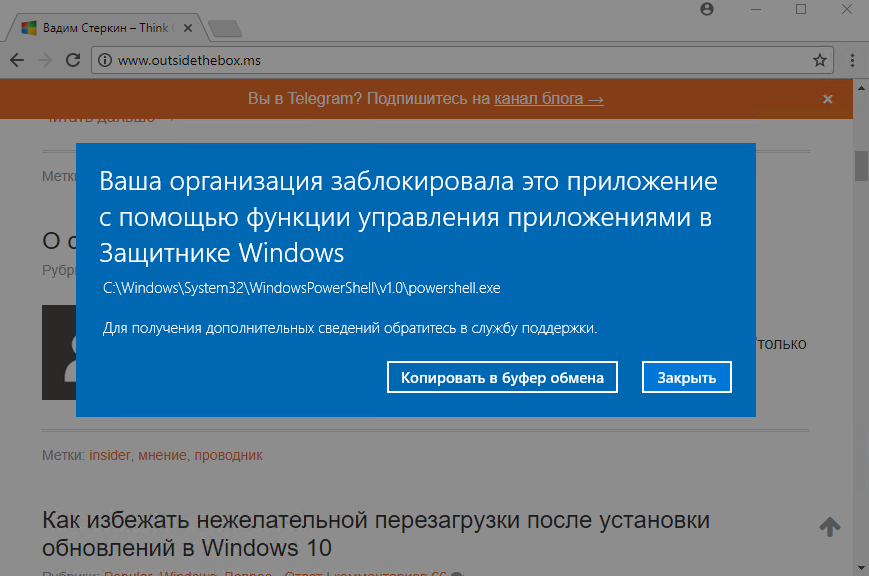

Вот так блокируется запуск браузера Chrome (скриншот сделан в издании Pro, но в Home работает точно так же).

Когда надоест жить по новым правилам, просто удалите файл из системной папки и перезагрузитесь.

В готовых устройствах S Mode может форсироваться несколько иначе, например, путем размещения файла политик winsipolicy.p7b на разделе EFI в папке EFI\Microsoft\Boot, либо в папке \Windows\Boot\EFI. Но это мелочи реализации.

Понятно, что в S Mode сторонних классических приложений нет изначально, и установить их не получится. Однако в моем примере консоли не блокируются, и дальше я покажу, как это делается в S Mode.

Device Guard

Microsoft не публикует техническую документацию по реализации ограничений в издании S, из-за чего создается некий налет таинственности. Но читатели моего канала в Telegram , наверняка, вспомнили пост про защиту целостности кода с помощью гипервизора (HVCI), где тоже фигурировал файл SIPolicy.p7b.

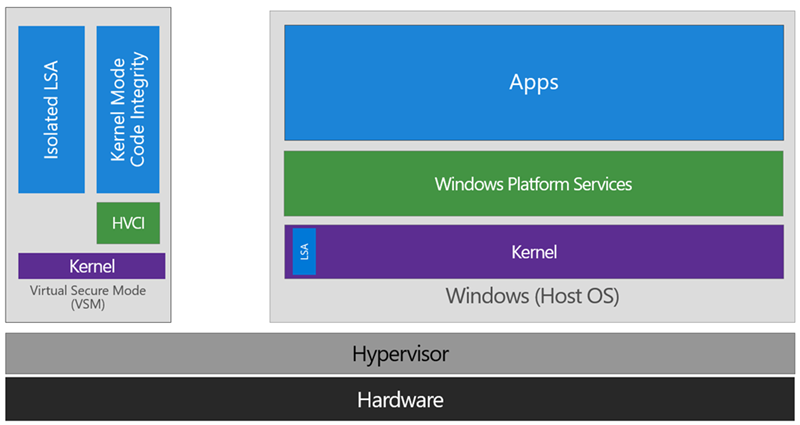

В Windows 10 реализована мощная защитная технология – Windows Defender Device Guard. Это набор политик, контролирующих целостность исполняемого кода. Они загружаются при запуске системы и применяются ко всему устройству.

Device Guard стоит на трех китах:

- Windows Defender Application Control (WDAC) — политики контроля запуска приложений допускают только выполнение явно разрешенного подписанного кода. В файле SIPolicy.p7b выше сконфигурированы политики, блокирующие запуск любых приложений, кроме магазинных и подписанных Microsoft.

- VSM Protected Code Integrity — целостность кода, защищенная с помощью режима виртуальной безопасности (Virtual Secure Mode). Технология опирается на виртуализацию процессора для дополнительной защиты данных в памяти. В рамках VSM работает механизм Kernel Mode Code Integrity (KMCI), контролирующий целостность кода в режиме ядра. В пользовательском режиме контроль осуществляет аналогичный механизм User Mode Code Integrity (UMCI). Вместе они форсируют настроенные политики WDAC.

- UEFI Secure Boot — защита файлов загрузки ОС от манипуляций и подмены. Для работы Device Guard требуется загрузка в нативный UEFI и включенный Secure Boot.

Политики контроля приложений (WDAC)

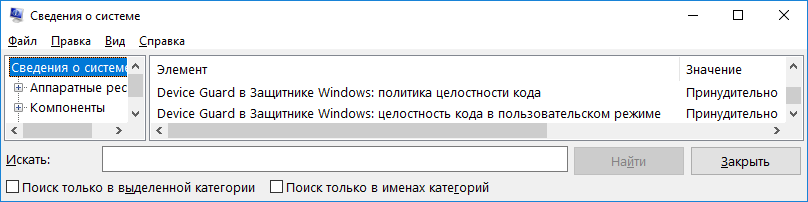

Device Guard вообще и WDAC в частности рассчитаны на применение в крупных организациях. Командлеты PowerShell и групповые политики для работы с политиками целостности кода есть только в корпоративных изданиях Enterprise / Education. Но сама по себе технология защиты реализована и в младших изданиях Windows, что констатирует msinfo32 в моем издании Pro (в домашнем издании эти сведения не отображаются).

Именно политики WDAC препятствуют запуску сторонних приложений в моем примере. В S Mode они также блокируют ряд исполняемых файлов Microsoft, и сейчас я покажу, как это настроено.

Вам понадобится корпоративное издание

Device Guard – большая и сложная тема, поэтому я разберу основы создания и настройки политик приложений, а также подкину вам достаточно документации по этому вопросу.

Для конфигурации и создания политик требуется издание Enterprise или Education, и вы можете воспользоваться бесплатной виртуальной машиной (на ней же и тестировать).

Создание простой блокирующей политики WDAC

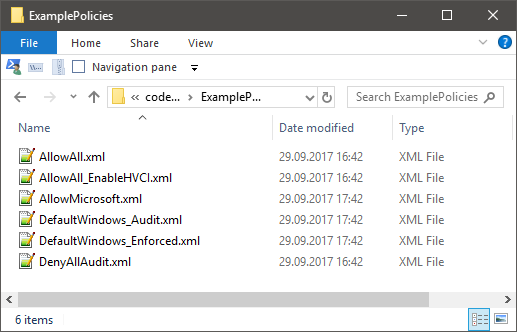

В папке C:\windows\schemas\codeIntegrity\ExamplePolicies есть образцы форсирования (Enforce) и аудита (Audit) политик в формате XML. Там, кстати, есть и образец для HVCI.

Для примера выше я взял файл DefaultWindows_Enforced.xml и преобразовал его в двоичный формат PKCS #7 с помощью командлета PowerShell ConvertFrom-CIPolicy.

ConvertFrom-CIPolicy -XmlFilePath C:\windows\schemas\CodeIntegrity\ExamplePolicies\DefaultWindows_Enforced.xml -BinaryFilePath C:\Windows\System32\CodeIntegrity\SIPolicy.p7b

Команда сразу помещает в системную папку сформированный файл политик, которые начинают применяться после перезагрузки.

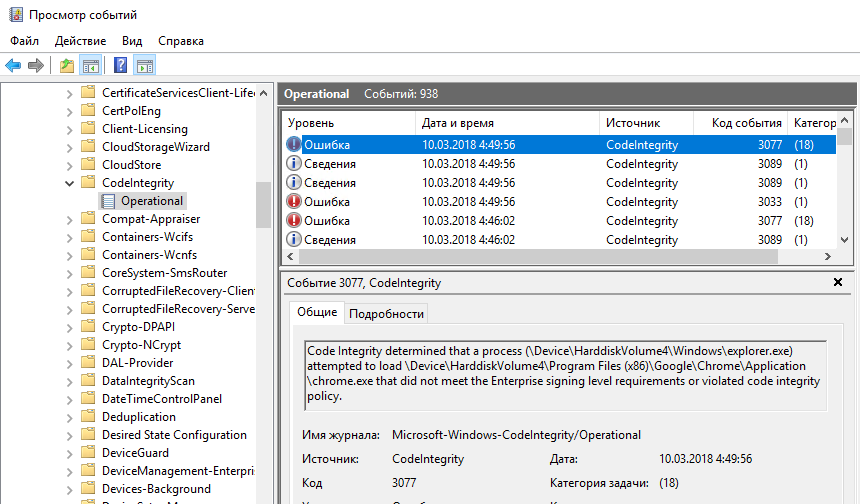

Все срабатывания политики регистрируются в журнале событий: Журналы приложений и служб – Microsoft – Windows – Code Integrity. На картинке событие, которое заносится при запуске заблокированного приложения.

Для аудита воспользуйтесь файлом DefaultWindows_Audit.xml. В этом случае ничего не блокируется, но в журнал вносится запись с информационным уровнем.

Блокировка отдельных приложений

Надо понимать, что в состав Windows входит немало приложений, с помощью которых можно выполнить произвольный код, даже если они для этого не предназначены. Формально Microsoft может не считать это уязвимостью, если нет повышения привилегий, но факт остается фактом.

Осмотрительные администраторы блокируют такие приложения с помощью SRP или AppLocker, но можно использовать и Device Guard.

Правила для файлов: пример запрета

Давайте посмотрим, как в S Mode блокируются CMD, PowerShell и прочие системные приложения, позволяющие выполнение кода. Документация перечисляет полный набор доступных уровней правил для файлов — от имени файла до издателя. На другой странице есть образец политики в формате XML, где содержатся правила для приложений, которые могут послужить для выполнения произвольного кода.

В списке нет консолей, но их несложно добавить. Скопируйте файл в текстовый редактор, и двигайтесь по нему сверху вниз.

Узел Rules

В узле Rules сформулированы общие правила Device Guard.

<Rule>

<Option>Enabled:UMCI</Option>

</Rule>

По умолчанию Device Guard форсирует только KMCI, a это правило включает UMCI (оно активно и в образце DefaultWindows_Enforced.xml). Форсирование UMCI переводит PowerShell 5.1 в режим Constrained Language, значительно снижая поверхность атаки. Это даже важнее, чем просто блокировка запуска powershell.exe, потому что злоумышленники могут задействовать PowerShell и другими способами.

<Rule>

<Option>Enabled:Audit Mode</Option>

</Rule>

Образец рассчитан на аудит. Если вы планируете форсировать политику, удалите правило.

Узел File Rules

Раздел содержит правила для файлов.

<Deny ID="ID_DENY_WINDBG" FriendlyName="windbg.exe" FileName="windbg.Exe" MinimumFileVersion = "65535.65535.65535.65535" />

По порядку:

- ID — идентификатор правила на ваше усмотрение.

- FriendlyName и FileName — имя файла, причем обойти политику переименованием файла не получится, поскольку отслеживание ведется на уровне имени в ресурсах файла (FileName). Замена ресурсов ломает цифровую подпись, что тоже ведет к блокировке.

- MinimumFileVersion — минимальная версия файла, которую разрешает политика. В примере указана максимально возможная версия, т.е. полный запрет. Но если, скажем, уязвимость есть в версии 3.2.1, а в версии 3.2.2 она исправлена, в политике можно указать 3.2.2.

Добавьте полный запрет на запуск консолей:

<Deny ID="ID_DENY_CMD" FriendlyName="cmd.exe" FileName="cmd.exe" MinimumFileVersion = "65535.65535.65535.65535" /> <Deny ID="ID_DENY_POWERSHELL" FriendlyName="powershell.exe" FileName="powershell.exe" MinimumFileVersion = "65535.65535.65535.65535" />

Узел Signers

Раздел содержит правила для подписей. В образце есть такой узел:

<SigningScenario Value="12" ID="ID_SIGNINGSCENARIO_WINDOWS" FriendlyName="User Mode Signing Scenarios">

<ProductSigners>

<FileRulesRef>

<FileRuleRef RuleID="ID_DENY_BGINFO"/>

<FileRuleRef RuleID="ID_DENY_CBD"/>

<FileRuleRef RuleID="ID_DENY_KD"/>

<FileRuleRef RuleID="ID_DENY_NTKD" />

<FileRuleRef RuleID="ID_DENY_WINDBG" />

...

Здесь перечислены идентификаторы файловых правил, добавьте свои:

<FileRuleRef RuleID="ID_DENY_CMD"/> <FileRuleRef RuleID="ID_DENY_POWERSHELL"/>

Сохраните файл с любым именем, например, FilePolicy_Enforced.xml где-нибудь в C:\temp.

Объединение и применение политик

Теперь надо объединить политику с правилами для файлов с общей политикой контроля кода. Тем самым будут блокироваться не только сторонние приложения, но и файлы из списка.

Я буду форсировать политику, и чтобы не набирать длинные пути, я скопировал в C:\temp образец DefaultWindows_Enforced.xml. Для объединения используется командлет Merge-CIPolicy.

cd c:\temp Merge-CIPolicy -PolicyPaths '.\DefaultWindows_Enforced.xml','.\FilePolicy_Enforced.xml' -OutputFilePath '.\MergedPolicy.xml'

На выходе получается файл MergedPolicy.xml, который теперь можно конвертировать в политику. Я сразу помещаю сформированный файл в системную папку.

ConvertFrom-CIPolicy -XmlFilePath C:\temp\MergedPolicy.xml -BinaryFilePath C:\Windows\System32\CodeIntegrity\SIPolicy.p7b

Результат после перезагрузки:

Работает! Конечно, на практике обязательно потребуется не только запретить что-то, но и разрешить какие-то приложения.

Разрешение отдельных приложений

В качестве примера возьмем браузер Chrome и разрешим его запуск, сохраняя запрет на прочие сторонние приложения и консоли.

Создание правила для издателя

Правило Publisher будет опираться на сертификат издателя, которым подписан исполняемый файл браузера Chrome (см. также примечание Артема в комментариях по поводу правил Publisher и FilePublisher).

Командлет New-CIPolicy умеет сканировать указанную папку и создавать правила в соответствии с заданными параметрами. Пример продолжает работу в папке temp.

New-CIPolicy -Level Publisher -ScanPath "C:\Program Files (x86)\Google\Chrome\Application" -FilePath '.\AllowPolicy.xml' -UserPE

Здесь задается уровень правил для издателя, а параметр UserPEs обеспечивает применение политики к приложениям, запускаемым в режиме пользователя (без этого параметра защита блокирует запуск). По результатам сканирования создается файл AllowPolicy.xml, где в разделе Signers вы найдете правило для конкретного сертификата Symantec, которым подписан исполняемый файл Chrome.

<Signer ID="ID_SIGNER_S_2B" Name="Symantec Class 3 SHA256 Code Signing CA">

<CertRoot Type="TBS" Value="A08E79C386083D875014C409C13D144E0A24386132980DF11FF59737C8489EB1" />

<CertPublisher Value="Google Inc" />

</Signer>

Файл политик формируется для режима аудита, поэтому для форсирования надо удалить из него правило Enabled:Audit Mode.

Объединение и применение политик

Теперь нужно объединить три правила уже знакомым командлетом Merge-CIPolicy. Команда та же, что и раньше, но в теперь список политик добавляется разрешающая:

Merge-CIPolicy -PolicyPaths '.\DefaultWindows_Enforced.xml','.\FilePolicy_Enforced.xml', '.\AllowPolicy.xml' -OutputFilePath '.\MergedPolicy.xml'

Создание файла политики из XML вы уже видели:

ConvertFrom-CIPolicy -XmlFilePath C:\temp\MergedPolicy.xml -BinaryFilePath C:\Windows\System32\CodeIntegrity\SIPolicy.p7b

В результате Chrome будет запускаться, а все сторонние приложения и консоли – блокироваться.

Тему разрешения запуска неподписанных приложений я оставляю вам для самостоятельного изучения ;)

Полезные материалы

Цель этой статьи – снять завесу таинственности с S Mode и познакомить вас с основами политик контроля приложений. Для внедрения на практике придется повозиться подольше, и я подобрал для вас ссылки по теме.

На момент публикации статьи документация не переведена на русский язык, но это не должно быть проблемой для ИТ-специалиста, берущегося развертывать политики WDAC.

- Руководство по развертыванию Device Guard

- Развертывание WDAC

- Создание политики WDAC на основе шаблонного ПК

- Getting Started with Windows Device Guard: 1, 2

- Windows 10 Device Guard and Credential Guard Demystified

- Скрипт PowerShell для обратной конвертации файла политик в XML

- Удаление политик WDAC

Дискуссия и опрос

Device Guard и S Mode в частности не являются непробиваемой защитой. Исследователи время от времени публикуют способы обхода Device Guard, и наверное, невозможно полностью защитить Windows, не превращая ее в бесполезную для работы ОС. Но контроль запуска приложений значительно снижает поверхность атаки, эффективно защищая от массовых угроз.

У меня отец пользуется только браузером (Chrome, но я сам пересадил его с IE), торрентом, проигрывателем видео, Skype и Telegram. И я время от времени нахожу у него какие-то левые программы и прочие агенты mail.ru. Думаю, он вполне смог бы работать в S Mode, и я считаю этот режим правильным направлением в контексте укрепления безопасности экосистемы Windows в целом.

Microsoft не бросит Магазин, и там фактически уже есть набор приложений (не UWP, так Desktop Bridge), который должен удовлетворить не самых требовательных пользователей. Компания также возлагает надежды на Progressive Web Apps (PWA). Начиная с версии 1803 их поддерживает Edge, а в качестве канала доставки можно использовать Магазин.

Расскажите в комментариях, есть ли у вас родственники или знакомые, которым было бы достаточно S Mode, и рекомендовали бы вы этот режим им? Опрос покажет количественный расклад. Если S Mode хватило бы лично вам, выбирайте первый пункт.

Есть ли у вас родственники или знакомые, которых устроил бы S Mode?

- Да, если бы в магазине был сторонний браузер (35%, голосов: 65)

- Нет (32%, голосов: 58)

- Да (23%, голосов: 42)

- Не знаю / Моего варианта тут нет (10%, голосов: 19)

Проголосовало: 184 [архив опросов]

Нет, не смог бы — нет в магазине ни одного нормального браузера по причине того, что МС их туда не пускает.

PS

И да — основная причина добавления возможности отключения S-режима — неминуемые многомиллиардные иски от регуляторов и вендоров конкурирующих решений, а никак не забота о пользователях.

Я лучше знаю, чем смог бы пользоваться мой отец. Он юзал IE, и не страдал. Более того, он сам освоил закрепление сайтов на панели задач, и это был основной сценарий, который пришлось реализовывать костылями для Chrome. Он мог бы пользоваться Edge с тем же успехом.

Возможность отключения была и в издании S — вопрос был лишь в стоимости обновления. Поэтому тезис про иски считаю притянутым за уши. Никто же не вчиняет иски за издание Home, потому что там нет редактора политик или Hyper-V, и за Pro по причине отсутствия AppLocker.

Конечно нет — ограничение функционала не является фактом нарушения антимонопольного законодательства, а вот ограничение установки сторонних приложений — да.

Откуда Вы взяли, что нарушением антимонопольного законодательства является ограничение установки сторонних приложений? Важно лишь обеспечить пользователю РАВНЫЙ доступ к установке приложений. Что вполне можно сделать внутри магазина. Собственно, так и было сделано в случае яндекса на андроиде в РФ. ВСЁ, точка!

Обычно Windows предпочитают Linux из-за большого разнообразия ПО. Если мне нужен браузер и телегам, я не буду тратить деньги на лицензию Windows

Всё это (и гораздо больше) прекрасно работает под линуксом. Проверено на моём отце :)

Я вас услышал, но статья не про Линукс, и холивар на эту тему не нужен.

Думаю что большинству обычных (не продвинутых) пользователей не нужно ничего кроме Chrome, Steam и Skype.

Пустите хром в магазин и всё станет ок.

Тенденция, имхо, правильная: на мобильных устройствах все пользуются только подписанными приложениями из магазинов (до недавнего времени на ios вообще нельзя было запустить не подписанное приложение, теперь разработчик может) и всех всё устраивает.

На самом деле возможность запускать неподписанные приложения обычным пользователем это почти всегда плохо: все серьезные приложения и так подписаны, а неподписанными (типа far или putty) всё равно пользуются только продвинутые.

Пожилые люди могут пользоваться Edge, если у них есть молодые дети, которые подскажут, что и раскладка переключения языков может сбиваться и вообще переключение может срабатывать со второго раза. Ну, или просто браузер может виснуть.

браузер. Виснуть в 2018 году.

Пожилые люди могут пользоваться почтой windows (как она там сейчас называется…) из магазина. Но, недолго. После какого-то количества сообщений, она просто перестает открываться.

Если пожилым людям нужно что-то еще, кроме браузера и почты, лучше сразу поставить нормальную версию операционки.

Для молодых людей вообще не вижу причин пользоваться S. Еще, небось, и Punto Switcher не работает…

PS: у меня есть ровно одна программа из магазина — NextGen Reader. Неудобная в силу магазинной генетики, но, вроде как других RSS ридеров уже не осталось

NGR был прекрасен, когда я пользовался им на Windows Phone. Но я никогда не читал RSS на десктопе, а сейчас посмотрел скриншоты — похоже, он остался в Windows 8.

PuntoSwitcher я никогда не пользовался и не смог бы :)

Есть прекрасный QuiteRSS. Кроссплатформенный, стабильный и настраиваемый. Сам пользуюсь им уже года 4 и единственное что делаю «под себя» — css для отображения в нем после обновления подкладываю свои.

http://quiterss.org/

Что то всё это сильно смахивает на сильно модернизированный и ранее малоиспользуемый DEP. Вам не кажется ?!

Спасибо за ссылку на статью про Windows RT. Она тут, действительно, более чем уместна. Ведь совпадает не только концепция — запрет запуска любых программ не из магазина. Но и реализация основана на том же самом механизме — UMCI. Просто раньше она использовалась только в телефоне и в RT, а теперь в рамках Device Guard её притащили и в «большие» Windows и дали возможность гибко настраивать.

С те пор, конечно, магазин сильно эволюционировал. Теперь в нём можно найти как годные UWP (тот же Unigram), так и самые необходимые Win32 — хоть официальный Telegram, хоть Spotify, хоть полноценный офис. Действительно, странно, что нету Chrome. Почему — честно, не знаю.

Как можно догадаться, я пользуюсь S Mode на двух (из трёх) своих основных ПК — ещё со времён ранних изданий Windows 10 S (пре-1703). Понимаю хейтеров Edge, но у меня он работает достаточно стабильно — при том, что для меня норма держать открытыми полсотни вкладок. Чуть меньше понимаю хейтеров Mail — в нём вообще есть практически всё, что нужно для жизни. Но тут с альтернативами сильно лучше — есть и полноценный Outlook, и какие-то сторонние почтовые клиенты из магазина. Да и вообще мне кажется, что в последнее время чуть ли не все работают с почтой через веб-интерфейс, а почтовые клиенты считаются пережитком прошлого.

Кстати, апелляции к Linux выше тоже довольно уместны :) Потому что Windows 10 S (а теперь S Mode) позиционируются как конкурент не полноценным Windows, а дешёвым и простым Хромобукам. Т.е. сценариям тех самых «frontline workers», у которых основная работа происходит даже не в магазинных приложениях, а в браузере.

Артем, да, ссылка на RT не только с намеком на тебя :) KMCI появился в Vista, а UMCI как раз в RT.

А вот куда позиционируется S Mode… Куда он только не позиционируется :) Хромбуки глубоко окопались в американском образовательном секторе, и выбить их оттуда будет не так просто.

Есть ли хромбуки у Frontline Workers (в оригинале все-таки Firstline) — неясно (скорее нет). Тут у S выше шансы за счет развитой предрасположенности к централизованному управлению. Но только где эти организации без легаси ПО, в которых можно обойтись браузером.

Да, кстати вот ещё что. Если пилить свою политику, то надёжнее использовать уровень доверия «FilePublisher», а не просто «Publisher». Название не очень понятное — но суть в том, что это комбинация режимов «File» и «Publisher». Т.е. файл будет разрешён только в том случае, если его имя совпадает (в ресурсах, как ты правильно написал), и при этом он подписан подходящим сертификатом. А в твоём примере с правилом уровня просто «Publisher» и Chrome получилось, что запускать можно вообще что угодно, подписанное Гуглом. (Я бы не стал такое разрешать).

И маленькое замечание по синтаксису, вернее его описанию. Ты пишешь:

Не совсем так. Процитированный фрагмент описывает конкретный сертификат с отпечатком A08E79C386083D875014C409C13D144E0A24386132980DF11FF59737C8489EB1, причём этот сертификат подписан Сюмантеком :) Т.е. мы доверяем не всему издателю Symantec, а только одному выпущенному им сертификату. Этим сертификатом и должны быть подписаны исполняемые файлы.

Насчет FilePublisher я согласен, конечно, но сразу решил не углубляться в него по двум причинам:

1. Если человек доверяет Chrome, то он автоматически доверяет всей Google :)

2. Помимо правил для Chrome, надо создавать правила для GoogleUpdater, software_reporter_tool и еще чего-нибудь, возможно.

Так что я просто сошлюсь в статье на твой комментарий. А про сертификат поправлю формулировку, спасибо.

win 8 это еще куда ни шло. Хуже, что он не десктопный и не вполне оффлайновый.

Ну да бог с ним, RSS нынче единицам интересен.

Синхронизируется с feedly? На сайте не нашел об этом.

Честно сказать не знаю, у меня просто список лент, которые читаю.

Что-то мне подсказывает, что рано или поздно мы все будем на этой «S», вот тогда будет беда… И с этими «манипуляциями»: вкл/откл ее — тоже ни ок, пусть бы выпустили отдельно такую ОС, специально для «счастливых» обладателей «устройств» по 250-350$, а то у меня такое подозрение, что Майкрософт тренируется для пересадки всех пользователей на свой кало-магазин, с такими же «приложениями». А как быть с пиратским софтом, или Майкрософт считает, что у всех достаточно средств пользоваться только лицензионным? Вот и будут опять — «ХР — луТше всех и усё тут!». Только не надо мне рассказывать об авторских правах, и тому подобной белиберде, я, в принципе, с теми правами согласен, но не согласен с ценовой политикой тех авторов, например — офис от той же майкрософт, это как же надо обнаглеть, придумать такую цену, а лично для меня бесплатной и дешевой альтернативы нет и я на пользовании тем офисом не зарабатываю никак.

В идеале, Microsoft, конечно, хотела бы Windows в таком режиме для всех, и в нем нет ничего плохого, если все нужные приложения есть в магазине. Миллиарды людей используют Android/iOS по этой схеме. Но поскольку ОС Windows в первую очередь для бизнеса, такого даже в среднесрочной перспективе не произойдет, там ПО из 90х вполне в ходу.

Странно, что вы с одной стороны беспокоитесь о пиратском софте, а с другой — возмущаетесь ценовой политикой. Понятно, что вы бы купили Офис за три копейки, но он стоит сейчас на 5 устройств 4000 в год (339 руб в месяц, а в США дороже — $10). Это немало.

Но раз вы не зарабатываете на офисе, то странно, что не можете найти альтернативу. Office Online бесплатный, и там много функций, равно как и в Google Docs. Не говоря уже про всякие оффлайн-пакеты типа LibreOffice. Какие задачи конкретно вы не можете решить в альтернативах?

Эх, если бы все данные распространяемые в офисных форматах, были читабельны в альтернативных пакетах. Причем не читабельны, зачастую именно из-за MS Office.

От майкрософт офиса мне надо лишь одно — 1 раз в месяц в документ ворлд вставить 5-7 картинок так, чтобы выделил все, скопировал и вставил в документ, а они распределились сами по всем листам поровну и их офис это умеет, но платить за это даже 2$ за месяц как-то не очень хочется. LibreOffice ковырял, ковырял, так и не смог сделать такого примитива…

«Миллиарды людей используют Android/iOS по этой схеме» — сам так пользуюсь гуглофоном и их Google Docs, который прекрасно работает офлайн, в отличии от майкрософт Office Online.

Прошу прощения, если кого-то обидел за «как быть с пиратским софтом» — приверженец всего или лицензионного или бесплатного, а вот Microsoft Office 2016 портит всю картину и мою совесть… :-)

>с такими же «приложениями»

Если действительно _все_ перейдут на S, но разработчикам приложений _придется_ добавляться в магазин, и там появится всё, что нужно.

>офис от той же майкрософт,

Форматы .docx и .xlsx документированы, и поддерживаются бесплатным google docs:) Если Вы вдруг не используете какие-нибудь pivot tables в excel и не пишите vba макросы в word, то обычный офис вам не нужен.

Что-то я всё меньше понимаю тенденцию в современном «софтописательстве»:

— убогие квадратные чёрные (которые очень часто называют «стильные») и ленточные интерфейсы;

— «браузеры для ВКонтакте» от АМИГО и прочих яндекс-майлрушных околовирусных писателей

— «магазины приложений» через, которые устанавливается всякий рекламный шпионящий шлак, называемый гордо «ПРИЛОЖЕНИЕ (МОБИЛЬНОЕ ПРИЛОЖЕНИЕ)» (ведь это же «УДОБНО!»);

— и т.д., и т.п….

Теперь и ограничение запуска ПО.

Далее нужно будет дыхнуть, оставить отпечаток пальца, предъявить документ (эл. подпись) уровня доступа и т.п., чтобы начать работать с купленным гаджетом и запустить программу.

Весёлые перспективы…

P.S. Смотрел на ваши последние статьи с некоторым удивлённым непониманием, пока не заставил себя перейти с обычного кнопочного телефона на смартфон 2 месяца назад, т.к. нужно по работе (первая попытка была в январе 2013 — подарили: пользовался 3 дня потом продал, раздражал жутко…)

Теперь я это понимаю как результат «смартфонного сознания» или «жизни в смартфоне», следующего шага после «клипового сознания». Криво, неудобно, но: «все же пользуются, им нравится, значит это я просто какой-то ущербный, что не могу быстро отправлять SMS с iWatch — нужно тренироваться!»

Ёжики кололись и плакали, но всё равно жевали кактус… Занавес.

Окей, будем считать ваш P.S. результатом «обычного кнопочного сознания» :) И да, я практически не отправляю SMS, пишу в мессенджеры.

SMS — short message service, суть «мессенджер». :-)

Насчёт «кнопочного (тактильного, сенсорного) сознания», есть интересное понятие «сенсорная депривация».

Но это, вообщем-то, мелочь по сравнению с пренебрежительно-снисходительной политикой MS к пользователям.

Здравствуйте Вадим! Благодарю Вас за нужную и полезную статью — по проблемам настроек безопасности в новых версиях Win 10 статей вообще очень мало либо они очень поверхностные и часто вообще с ошибками.

У меня два компьютера и я их настраиваю похожим образом (после инсталляции программ настраиваю gp, secpol, windows firewall,SRP, UAC, EMET, правда не на полную «мощность» т.е. запуск cmd.exe например не запрещаю). Считаю что такой режим S например мне бы подошел но с оговоркой (Возможностью включения/отключения например для инсталляции программ). Безусловно у залоченных по типу смартфонов компьютеров есть свои ниша и свои преимущества, например для детей, безопасного серфинга по инету и т.д.

А вот попробовать Ваши наработки пока к сожалению сейчас не смогу, так как на одном компьютере стоит версия 1607 и там это работать не будет, а на другом версия 1709 но там старый процессор у которого нет трансляции адресов 2-го уровня, поэтому тоже не будет работать. Но в будущем после обновления 1607 буду пробовать.

И еще хотел бы Вам предложить освещать эту тему дальше и даже несколько расширить данную тему и по возможности написать статью про exploit guard особенно в сравнении с ЕМЕТ (больше раскрыть новый функционал, ASR и т.д.). А также еще хотел спросить — в group policy в разделе конфигурация компьютера/административные шаблоны/система/параметры уменьшения рисков/ есть два параметра — блокировка недоверенных шрифтов (тут все понятно) и параметр «уменьшения рисков процесса». О работе с этим параметром я инфы нигде не нашел хотя опции там очень похожи на ЕМЕТ и защиту от эксплойтов. Хотелось бы узнать как с этим параметром работать и связан ли он например с защитой от эксплойтов (параметр этот есть и в 1607 и в 1703 и в 1709). С уважением Александр.

Александр, рад что вам интересно. Параметр уменьшения рисков процесса и так работает для 64-разрядных приложений, но можно дополнительно настроить для прочих процессов. Там три технологии: DEP, SEHOP и ASLR. Документация, подробнее о технологиях на русском (там на примере EMET, который встроен в качестве защиты от эксплойтов в 10).

Спасибо за ответ! Буду смотреть документацию, а у Вас если будет такая возможность то продолжайте публикации по данной теме.

Да извините забыл у Microsoft есть специальный комплект DG_CG_hardware_readiness_tool_v3.2 (для 1703 версии) там есть набор скриптов и политика .р7 (ссылку не помню).

Edge не так уж плох нет пока расширений для обхода блокировок — минус 100,

страшнее нет нормальных плееров и просмотра фото

Встроенные нормально. На вкус и цвет, конечно, но родное Кино умеет выбор звуковой дорожки и субтитров и очень нежно к батарее относится